Фінанси

мошенничествоВ Украине растет финансовая киберпреступность. Чтобы защитить данные, только в этом году банки потратили 3 млн грн

В текущем году отмечен рост киберпреступлений с использованием систем дистанционного банковского обслуживания (ДБО) и мошенничества в интернете, сообщили в Независимой ассоциации банков Украины (НАБУ).

«Если предыдущие два года запомнились банкам вооруженными ограблениями отделений, убийствами банковских служащих и вымогательством со стороны террористов-подрывников, то уходящий 2013-й можно смело назвать годом кибертерроризма», — говорит сотрудник службы безопасности Альфа-Банка (Украина) Сергей Досенко.

Проблема кибермошенничества актуализировалась в Украине с середины прошлого года. Банки свя зывают такие проявления кибертерроризма с попытками списать средства со счетов клиентов.

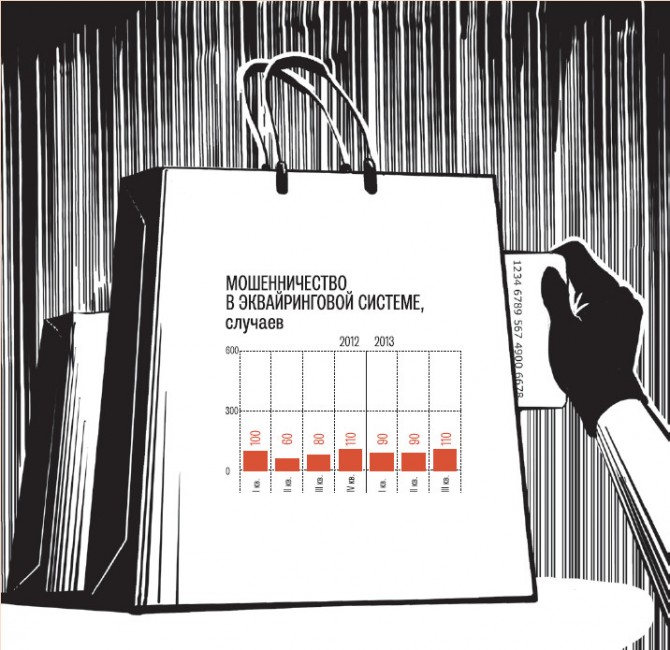

По данным Украинской межбанковской ассоциации членов платежных систем ЕМА, в январе-сентябре 2013 г. было предпринято 257 попыток списания средств со счетов клиентов банков (их общая сумма 108,7 млн грн), в 2012 г. таких попыток было 179 (150,1 млн грн), в 2011 г. — всего шесть (14,9 млн грн).

В нынешнем году, по словам директора департамента противодействия кибермошенничеству МВД Украины Максима Литвинова, правоохранительные органы зафиксировали 270 попыток взлома систем ДБО на сумму свыше 100 млн грн. Из зарегистрированных списаний на 67 млн грн получилось заблокировать и вернуть около 47 млн грн.

Руководитель проекта «Противодействие кибермошенничеству» НАБУ Татьяна Самсонюк отметила такую особенность мошенничества в Украине: преступники используют низкий уровень осведомленности граждан в вопросах безопасности и конфиденциальности информации.

«Как правило, клиенты для удобства работы с системами ДБО пренебрегают минимальными требованиями для обеспечения безопасности, — продолжает специалист отдела информационной безопасности Банка Кипра Сергей Короленко.

Вирусология

Основные причины утечки информации в большинстве случаев — вирусы, констатируют в ЕМА. Программ, с помощью которых мошенники отбирают деньги у населения и банков, множество. Одни из таких вредоносителей — вирусы Gamker и Carberp, банковские трояны для кражи информации.

Вирус поражает системы и ворует информацию из онлайн-банкинга, публичные и частные ключи, криптографические утилиты и приложения, связанные с финансами. Он способен перехватывать нажатия клавиш и сохранять комбинации в отдельный файл. Вирус также сохраняет скриншоты и записи командной строки, после чего посылает все данные киберпреступникам.

Согласно статье 185 Уголовного кодекса Украины (УК), за кражу чужого имущества мошенник наказывается штрафом в 50‑100 необлагаемых минимумов доходов граждан, общественными работами на срок 80‑240 часов, исправительными работами на срок до двух лет или лишением свободы на срок до трех лет. Кража, совершенная в особо крупных размерах или организованной группой, наказывается лишением свободы на срок от 7 до 12 лет с конфискацией имущества. А с применением электронно-вычислительной техники (ст. 190 УК) — лишением свободы на срок от трех до восьми лет.

Разработчиками этих программ являются украинцы. Исследователи безопасности из компании Microsoft, изучая троян под названием Gamker, определили, что код его удаленного управления аналогичен Carberp. Создателей трояна Carberp арестовали в Украине в марте 2013 г. В общей сложности с помощью этого вируса было украдено около $ 250 млн.

В июне этого года стало известно, что исходный код вируса Carberp стали продавать на нелегальных форумах. Архив с текстами был выставлен на продажу за $ 50 тыс.

Одним из новых банковских вирусов, который может вызвать волну атак на финансы интернет-пользователей в преддверии праздничного сезона — троянец Neverquest, рассказали эксперты «Лаборатории Касперского». Эта программа еще не успела получить большую популярность у киберпреступников, но имеет широкий вредоносный функционал и готова к атаке на банк любой страны.

«Neverquest содержит модуль для кражи данных, которые пользователь вводит на сайтах онлайн-банков через браузеры Internet Explorer и Mozilla Firefox. Код внедряется в страницы банковских сайтов при их загрузке в указанные браузеры. Список сайтов, с которыми «работает» троянец, уже сегодня включает в себя порталы известных банков и платежных систем», — отмечают в пресс-службе «Лаборатории Касперского».

Получив таким образом доступ к банковскому счету, киберпреступники переводят деньги пользователя на свои счета или, для запутывания следов, — на счета других лиц.

Подвергаются атакам и сами банки. «Если раньше отмечались одиночные и никчемные проявления хулиганских действий с использованием кибертехнологий, то сейчас речь идет о целенаправленных, хорошо подготовленных действиях с использованием больших мощностей и дорогостоящих технологических решений», — комментирует Сергей Досенко.

В апреле и октябре 2013 г. около 30 банков в один день подверглись системным массированным кибератакам типа «отказ от обслуживания» (DDoS-атаки), в результате которых клиенты банков не могли воспользоваться сервисами дистанционного банковского обслуживания от нескольких часов до нескольких дней.

Одна DDoS-атака обходится мошенникам примерно в 100 тыс. грн. Во втором полугодии 2013 г. по сравнению с первым количество зафиксированных кибератак увеличилось на 40 %. Однако уже после первой такой атаки в апреле большинство банков усилили общие элементы защиты внешнебанковской среды. На эти меры украинские финучреждения потратили около 3 млн грн.

Подрядчики мошенников

Рост числа подставных лиц — еще одно новшество киберпреступников. «С 2010 г. во всех странах широко использовались банковские слипы (которые подтверждают осуществление операции без фактического использования карты. — «Капитал»).

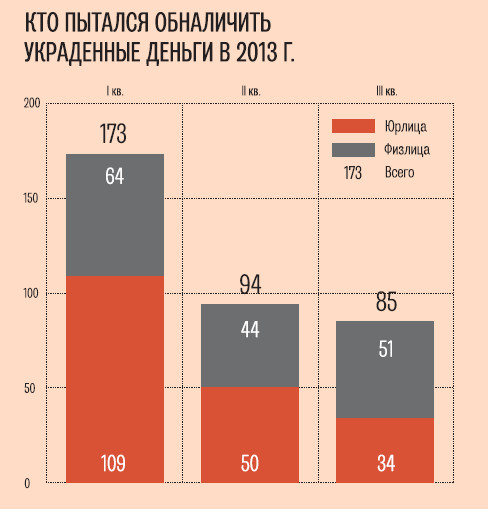

Их подделка начала набирать обороты: с карт воровались деньги за рубежом, а через Украину они обналичивались», — уточняет Досенко. Здесь мошенники договаривались с физлицами, которые должны были открыть счета в банке для получения средств из‑за рубежа.

В последнее время увеличилось количество таких мошенников и среди предприятий. С конца 2012 г., по словам Досенко, только в Альфа-Банке зафиксировано 500 таких контрагентов, из которых третья часть — юрлица. Также в ЕМА сообщили, что в этому году выявили 352 таких правонарушителя, из них 193 — предприятия, 159 — физлица.

«Часто такие клиенты, преимущественно юрлица, даже не пытаются уклоняться от ответственности за содеянное. А наоборот, давят на банк с требованием разблокировать те суммы, которые мы классифицируем как полученные преступным путем», — подчеркнул Досенко.

Банкоматы также под угрозой

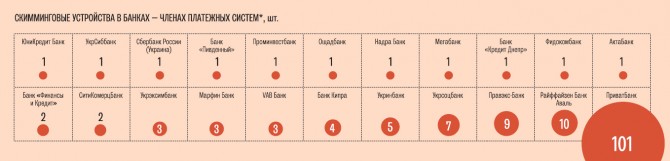

В течение 2013 г. усиливалась еще она тенденция — скимминг. Это копирование данных магнитной полосы платежной карты и PIN-кода к ней с помощью микрокамер при использовании карт в банкоматах или POS-терминалах. По информации Максима Литвинова, в этом году МВД выявило около 160 скимминговых устройств на банкоматы, в 2012 г. — 73, в 2011 г. — 45.

«Киберпреступники диверсифицировали свои риски, разделив работу на отдельные этапы. Но скиммеры стали отдельным видом бизнеса», — говорит эксперт.

Для безопасности операций в терминалах магазинов банки выпускают чиповые карты и шифруют весь трафик до процессинга банка, создают системы сетевой защиты от проникновения в компьютерные сети, устанавливают антискимминговые накладки, говорит начальник службы информационной безопасности УкрСиббанка BNP Paribas Group Андрей Моршнев.

Методы обеспечения защиты от преступности должны сочетать в себе удобство использования и сложность компрометации, чтобы клиенты их правильно и охотно использовали. Так, внедряются системы дополнительного подтверждения платежа независимым от компьютера устройством — sms, OTP-токены (одноразовые пароли), QR-код. Но их основной недостаток — отсутствие связи между паролем и содержанием платежного поручения, полагает Короленко.

«Новинка на украинском рынке — устройства класса Trust Screen для предотвращения преступности. Они имеют экран для отображения информации платежного поручения. Цифровая подпись накладывается по поручению в самом устройстве и возвращается в клиентское ПО уже подписанным», — поясняет собеседник.

Стоимость защитных устройств для банкоматов и терминалов, по словам Моршнева, колеблется от десятков до тысяч долларов и зависит от типа устройств, уникальности и эффективности.

публікуються на правах реклами.

публікуються на правах реклами.